Luglio 2019, il venticinquenne William Montanez era nel suo furgone nella cittadina di Tampa in Florida quando viene fermato dalla polizia per un semplice controllo stradale. Dopo una perquisizione gli vengono trovati due telefonini, uno spinello, una pistola e un olio per la cura del corpo che pensavano fosse una droga illegale. Mentre William cercava di spiegare che non aveva fatto nulla di male, sul suo telefono appare la notifica di un sms che diceva: “OMG. L’hanno trovato?“. A quel punto i poliziotti hanno chiesto il codice PIN per sbloccare il telefono ma William non lo ha voluto comunicare. Dopo il rifiuto la polizia si rivolge a un giudice ottenendo un mandato di perquisizione, “si sono presentati a casa del mio cliente giorni dopo e hanno detto: esigiamo che ci consegniate i codici di accesso a questi telefoni” ha dichiarato l’avvocato. Montanez si è rifiutato nuovamente e il giudice ha immediatamente ordinato di mandarlo in prigione con l’accusa di oltraggio alla corte. “Questa è la morte della privacy nell’era digitale. Questa è autoincriminazione forzata“, ha affermato l’avvocato dei diritti civili di Denver David Lane. E’ stato probabilmente violato il Quinto Emendamento americano, secondo il quale ognuno ha il diritto di rimanere in silenzio per non offrire informazioni che potrebbero incriminarlo.

Martinez ha scontato 44 giorni di prigione senza neppure poter contattare i suoi familiari, ma ci chiediamo cosa sarebbe successo se invece di un semplice PIN il telefono si fosse potuto sbloccare con il riconoscimento facciale o l’impronta digitale. Non è poi così assurdo pensare che qualcuno avrebbe potuto trattenere William con la forza e costringerlo ad appoggiare il dito sul telefono o farsi fotografare per poter accedere al cellulare. Una questione di non poco conto sulla quale si è subito espresso anche il procuratore distrettuale del Colorado George Brauchler che ha sostenuto che probabilmente non ci chiederebbe un codice di accesso se la polizia potesse far inserire le impronte digitali o accedere al telefono con il riconoscimento facciale, purché le forze dell’ordine non costringano a dire nulla rispettando cosi’ il Quinto Emendamento.

Le nostre password sono veramente importanti, possono dare accesso ad informazioni quotidiane come quelle presenti sul nostro telefono cellulare, che sono intime e strettamente personali ed è anche per questo motivo che la tutela della privacy è l’elemento fondamentale per uno stato democratico. Talmente importante che non deve essere scavalcata neppure dall’opportunità di poter perquisire un luogo o un computer a causa di un sospetto.

Quindi i nostri PIN e le nostre parole chiave sono davvero importanti e in qualche modo entrano a far parte del concetto di libertà, ma in questi giorni il World Economic Forum si è espresso sostenendo che le nostre password dovrebbero diventare un ricordo del passato.

Quindi i nostri PIN e le nostre parole chiave sono davvero importanti e in qualche modo entrano a far parte del concetto di libertà, ma in questi giorni il World Economic Forum si è espresso sostenendo che le nostre password dovrebbero diventare un ricordo del passato.

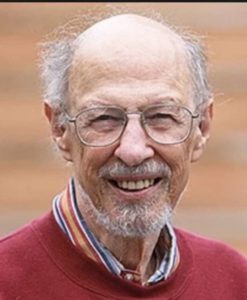

Fernando J. Corbató (1926, 2019), Corby per gli amici, è stato un ingegnere statunitense, conosciuto per aver creato il primo sistema operativo multi utente per Ibm. Morto all’età di 93 anni, mentre si trovava in una casa di riposo a Newburyport nel Massachusset, durante gli anni Sessanta ha contributo allo sviluppo di sistemi informatici ed era capo di un progetto chiamato Compatible Time Sharing System (CTSS).

Il Time Sharing (condivisione di tempo) è quella modalità che permette al sistema operativo di utilizzare le risorse di calcolo e che permette l’esecuzione delle attività dell’unità di elaborazione centrale (CPU) suddividendole in quanti o intervalli temporali. Ogni intervallo , o quanto, è assegnato sequenzialmente a vari processi di uno stesso utente o a processi di più utenti.

Nel 1990 Fernando Corbató ha ricevuto il prestigioso premio Turing, un onorificenza che qualcuno definisce come il “Nobel dell’informatica“. Corbató è stato anche professore emerito del MIT di Boston ma è sopratutto universalmente noto come l’uomo che ha inventato la prima password per computer, quando elaborò un codice per l’Ibm 7090/94 che regolamentasse l’accesso a più persone, gli utenti. Negli anni Sessanta si accorse che se più persone avevano accesso allo stesso computer era indispensabile che ognuno di loro potesse mettere al sicuro il proprio lavoro, così nel 1964 Corbató inventò l’accesso con password. Per far questo implementò un meccanismo di compartimentalizzazione dell’accesso al computer attraverso delle password che poteva assicurare ad ogni utente di poter accedere ai propri file in maniera esclusiva. Corbató pensò anche ad una politica di sicurezza e fece in modo che gli utenti potessero accedere ai propri file solo nelle 4 ore settimanali che gli erano assegnate.

Nel 1990 Fernando Corbató ha ricevuto il prestigioso premio Turing, un onorificenza che qualcuno definisce come il “Nobel dell’informatica“. Corbató è stato anche professore emerito del MIT di Boston ma è sopratutto universalmente noto come l’uomo che ha inventato la prima password per computer, quando elaborò un codice per l’Ibm 7090/94 che regolamentasse l’accesso a più persone, gli utenti. Negli anni Sessanta si accorse che se più persone avevano accesso allo stesso computer era indispensabile che ognuno di loro potesse mettere al sicuro il proprio lavoro, così nel 1964 Corbató inventò l’accesso con password. Per far questo implementò un meccanismo di compartimentalizzazione dell’accesso al computer attraverso delle password che poteva assicurare ad ogni utente di poter accedere ai propri file in maniera esclusiva. Corbató pensò anche ad una politica di sicurezza e fece in modo che gli utenti potessero accedere ai propri file solo nelle 4 ore settimanali che gli erano assegnate.

Fernando J. Corbató nel 1961 produsse quello che si può definire il primo sistema operativo multi utente per un calcolatore Ibm, tramite il CTSS era in grado di eseguire più programmi, dedicando a ognuno una porzione di tempo per elaborare il comando inviato dall’utilizzatore. Questa novità cambiò il modo di percepire i computer che a quel punto smisero di essere considerati come grandi calcolatrici. «Il time sharing ha cambiato il modo di usare questi strumenti, molto prima dell’avvento dei pc», ha affermato Stephen Crocker, ingegnere informatico e pioniere di internet.

Tanto per capire meglio fu per merito di Fernando Corbató se, premendo un tasto o scrivendo qualcosa, il computer ha iniziato a “rispondere subito”, in quanto questo tipo di interazione non era affatto presente prima del CTSS. Passare da un sistema che poteva dare una risposta ad un comando anche in giorni ad una semplice richiesta ad uno che reagiva subito fu una questione del tutto rivoluzionaria.

Tutto questo ha permesso lo sviluppo di Multics (Multiplexed Information and Computing Service), uno dei primi sistemi operativi in Time Sharing, sviluppato attivamente a partire dal 1964 che è stato pensato per i calcoli dell’intera città di Boston. Multics poteva essere utilizzato tramite terminali remoti attraverso i quali gli utenti potevano accedere con nome utente e password ed è stato uno dei primi sistemi operativi che poteva essere configurato e aggiornato. Tutto questo ispirò un gruppo di ingegneri nella creazione di Unix, il sistema da cui derivano quasi tutti i sistemi professionali attualmente utilizzati in rete. Il nome Unix nacque proprio in contrapposizione a quello di Multics.

Tutto questo ha permesso lo sviluppo di Multics (Multiplexed Information and Computing Service), uno dei primi sistemi operativi in Time Sharing, sviluppato attivamente a partire dal 1964 che è stato pensato per i calcoli dell’intera città di Boston. Multics poteva essere utilizzato tramite terminali remoti attraverso i quali gli utenti potevano accedere con nome utente e password ed è stato uno dei primi sistemi operativi che poteva essere configurato e aggiornato. Tutto questo ispirò un gruppo di ingegneri nella creazione di Unix, il sistema da cui derivano quasi tutti i sistemi professionali attualmente utilizzati in rete. Il nome Unix nacque proprio in contrapposizione a quello di Multics.

Corby è anche noto per aver enunciato una legge informatica, la Legge di Corbató (Corbató’s law). La cosiddetta Legge di Corbató stabilisce che: “Il numero di linee di codice che un programmatore può scrivere in un periodo è il medesimo indipendentemente dal linguaggio utilizzato”.

L’incubo delle Password

Prima di lasciare questo mondo, sebbene fosse stato colpito da una grave forma di Diabete, Fernando Corbató ha continuato a fornire contributi al mondo informatico e fu egli stesso a sostenere, durante una delle sue ultime interviste, che così come venivano utilizzate le password erano diventate “un incubo”: «Internet ha reso gli accessi una specie di incubo». L’accesso con password non era stato pensato come valida soluzione per la rete internet o per le app sul web, all’epoca di fatto non esistevano neppure computer in rete (1969: collegamento dei primi computer tra 4 università americane) ed è per questo motivo che deve essere chiaro che, come affermava, “le cose devono cambiare“.

Negli ultimi anni si era reso conto che con il diffondersi dei servizi su rete internet la sua invenzione dava più problemi di quanti ne risolvesse. “La internet ha reso gli accessi una specie di incubo” e per questo il mondo della programmazione sta esplorando altre vie per mettere in sicurezza i nostri dati, ma in attesa della migliore soluzione la password resta ancora uno strumento imprescindibile.

Tante Password poca sicurezza

Tante Password poca sicurezza

Le password erano allora una delle nostre misure di sicurezza più affidabili, ma nell’ultimo decennio con l’utilizzo generalizzato e inconsapevole del web, tutte le nostre parole segrete vengono esposte a un numero sempre crescente di sistemi e quindi di soggetti. Difficile se non improbabile ricordare tutte le credenziali di tutte le app o siti web, tendiamo cosi’ a riutilizzare le stesse password per la registrazione e l’autenticazione ai tanti servizi disponibili. C’e’ chi richiede di stabilire una password con minimo 6 caratteri, chi 8 , chi invece costringe all’inserimento di caratteri speciali, numeri e alternanza di lettere in maiuscolo e minuscolo. Un vero e proprio ginepraio in cui ogni servizio divenuto necessario richiede di ricordare un codice sempre più’ complesso per potersi autenticare e quindi essere utilizzato.

Ci si mette anche lo Stato e la pubblica amministrazione quando si costringono i cittadini a utilizzare le App per poter usufruire dei servizi pubblici quali appuntamenti al proprio Comune, carte d’identità, tasse, identità digitali, spid, pec eccetera.

Si rischia ognuno di dover di utilizzare in media più di cento combinazioni con nome utente e password. Tuttavia, mentre molti team di sicurezza raccomandano agli utenti business di creare password individuali, complesse e forti per tutti i loro account, molti non seguono questo consiglio. Di conseguenza, molte password sono deboli o spesso riutilizzate. Consideriamo anche che la stragrande maggioranza dei cyber-attacchi partono proprio da credenziali di accesso compromesse. Le “password deboli” possono causare direttamente fughe di dati, attacchi informatici e furto di proprietà intellettuale e identità.

Basta pensare che criminali malintenzionati possono acquistare e accedere a milioni di password rubate da siti pubblici. Una password compromessa può avere un impatto a lungo termine sul malcapitato dato che la maggior parte delle persone tende a riutilizzare le stesse parole per confezionare le proprie parole chiave.

Molte liste di password sono vendute online nella Dark Web, quella porzione nascosta del web a cui si accede solamente con il browser TOR.

Il libro scritto diverso tempo fa per chi vuole avere un primo approccio alla Darkweb, Blockchain e Bitcoin: Darkweb e Bitcoin, la nuova era della rete

…Il Bitcoin è oggi sotto i riflettori non solo della stampa o degli “addetti ai lavori” (dagli hacker agli economisti), ma anche dei comuni cittadini interessati a investire in questa nuova forma di moneta. È vero, nel dark web si possono fare brutti incontri e incappare in siti illegali o amorali. Tuttavia il dark web è anche un vastissimo spazio di libertà, dove trovare siti scientifici, siti-biblioteca, documenti riservati, offerte di servizi non reperibili nel web tradizionale… Acquista il libro Pdf sul nostro sito

Come ci rubano le password

Gli attacchi e gli abusi effettuati attraverso il Phishing sono i più diffusi e contano sull’errore umano per andare a buon fine. Il Phishing è una vera e propria truffa informatica che viene effettuata con l’invio un’e-mail contenete delle informazioni falsificate in cui si invita a fornire dei dati per sbloccare o risolvere un qualsiasi problema. Sempre più spesso queste comunicazioni avvengono con mittenti e loghi contraffatti di banche o di società di commercio elettronico. Il destinatario dell’attacco è spinto inconsapevolmente a fornire dati riservati con ragioni di ordine tecnico.

Secondo il Verizon 2019 Data Breach Investigations Report, il 32% di tutte le violazioni riguardava il phishing e il 33% comprendeva attacchi di social engineering che ingannano gli utenti.

C’è da considerare che moltissime persone si sono abituate ad avere servizi online “gratuiti“, che alla fine vengono pagati dalla vendita dei propri dati anche senza esplicito consenso o reale livello di conoscenza da parte del consumatore. Fortunatamente alcuni utenti iniziano a resistere e ad imparano a non confondere i servizi pubblici gratuiti dai servizi privati gratuiti. Ma la strada è ancora lunga e molti utilizzatori di questi siti gratuiti come ad esempio i social network, motori di ricerca, contenitori di video e musica perdono gradualmente il senso della ragione e iniziano a pensare che il servizio che utilizzano sia una sorta di servizio pubblico indispensabile che deve quindi seguire le regole di ogni servizio nato per il pubblico o fornito dello stato. Ma non è così, gli imprenditori e le organizzazioni private investono denaro e risorse proprie per far accedere gratuitamente a questi servizi con uno scopo del tutto diverso da un servizio pubblico. Lo scopo di questi investitori è duplice e lapalissiano: denaro e potere. Per questo motivo dobbiamo pensare di non lasciare traccia delle nostre credenziali come ad esempio quelle bancarie.

C’è da considerare che moltissime persone si sono abituate ad avere servizi online “gratuiti“, che alla fine vengono pagati dalla vendita dei propri dati anche senza esplicito consenso o reale livello di conoscenza da parte del consumatore. Fortunatamente alcuni utenti iniziano a resistere e ad imparano a non confondere i servizi pubblici gratuiti dai servizi privati gratuiti. Ma la strada è ancora lunga e molti utilizzatori di questi siti gratuiti come ad esempio i social network, motori di ricerca, contenitori di video e musica perdono gradualmente il senso della ragione e iniziano a pensare che il servizio che utilizzano sia una sorta di servizio pubblico indispensabile che deve quindi seguire le regole di ogni servizio nato per il pubblico o fornito dello stato. Ma non è così, gli imprenditori e le organizzazioni private investono denaro e risorse proprie per far accedere gratuitamente a questi servizi con uno scopo del tutto diverso da un servizio pubblico. Lo scopo di questi investitori è duplice e lapalissiano: denaro e potere. Per questo motivo dobbiamo pensare di non lasciare traccia delle nostre credenziali come ad esempio quelle bancarie.

Cosa fa lo Stato

Forse è sempre meglio ricordare che se siamo in democrazia lo Stato siamo noi, inteso come governo quale espressione di una maggioranza di persone liberamente elette. Per questa ragione ogni azione dello Stato democratico dovrebbe per definizione sostenere la libertà e la sicurezza dei propri cittadini. Per questo motivo gli Stati si sono accorti, anche se in ritardo, dell’importanza cruciale di dover regolamentare nuovamente la privacy.

La prima grande controffensiva degli Stati è arrivata con il GDPR in Europa e con il California Privacy Rights and Enforcement Act. Per soddisfare i requisiti stabiliti da queste nuove leggi, i prodotti e i servizi devono essere progettati per rispettare la privacy e fornire una completa trasparenza agli utenti.

Solo se si rispettano queste regole saremo in grado di avere sistemi di controllo biometrico affidabili, lasciando la palla alle aziende che possono verificare le informazioni, oppure si potrebbe risolvere questo problema con una scansione del documento d’identità di una persona rilasciato dal governo e un controllo di somiglianza facciale in combinazione con gli attributi verificati.

Fatto sta che a molti operatori sembra che l’applicazione della GDPR colpisca più duramente i piccoli siti e sistemi che non hanno capacità economica o intenzione di raccogliere e gestire dati sensibili, mentre le multinazionali e le grandissime aziende possono accedere a modalità sofisticate e costose per gestire a proprio vantaggio il trattamento dei dati in ottemperanza con la regolamentazione sulla privacy. Per questo motivo assistiamo all’assurda commedia in cui un piccolo negoziante per ottemperare alla GDPR per il suo piccolo negozio online, magari programmato dal nipote, debba imbarcarsi in una serie di tecnicismi burocratici legali e tecnici che lo terranno sempre nel dubbio di incappare in una sanzione improvvisa. Problemi che invece diventano opportunità per una grande azienda che ha legali e uffici tecnici con tanto budget.

Aumentare la sicurezza delle password

Per superare molte limitazioni di sicurezza legate alle password sono state introdotti due nuovi modi per accedere ai servizi come l’autenticazione a due fattori (2FA) e l’autenticazione multifattoriale (MFA). Entrambi i metodi garantiscono che l’identità di una persona venga autenticata utilizzando la password assieme a un altro dispositivo come uno smartphone o una chiavetta di sicurezza o una forma di autenticazione biometrica come l’impronta del digitale o il riconoscimento facciale. Anche se la password fosse conosciuta ai malintenzionati, gli aggressori avrebbero bisogno di accedere ad un altro dispositivo.

La questione grottesca è che spesso i più sguarniti sono proprio alcuni esperti, come ad esempio gli sviluppatori e gli architetti informatici che sono abituati a lavorare in cloud alla massima velocità e con tutta l’agilità possibile. Sviluppatori e architetti di rete a volte temono che i passi aggiuntivi possano ostacolare la produttività e tendono a disabilitare i controlli multifattoriali. È quindi necessario fare massima attenzione e non pensare che qualcuno che abbia più competenza di noi in ambito informatico sia anche più cauto. Molti sviluppatori hanno accesso a informazioni riservate del proprio cliente o datore di lavoro e potrebbero acquisire pieno controllo in ambienti dove il cliente ha in deposito preziosi dati che dovrebbero rimanere riservati. Gli sviluppatori e gli architetti di sistema sono tra gli utenti più privilegiati all’interno di un’organizzazione. Per questo motivo a un criminale potrebbe convenire compromettere prima di tutto l’account di uno sviluppatore e ottenere un accesso immediato ed elevato alle informazioni più critiche e segrete di un’organizzazione.

Anche se viene sempre consigliato di utilizzare un sistema di accesso multifattoriale (MFA) quando si accede a sistemi critici, senza una gestione e un monitoraggio adeguati, le password o le credenziali possono comunque essere il vero tallone d’Achille. Memorizzare le credenziali in un caveau digitale con password a scadenza o in un gestore di credenziali è un altro metodo chiave per risolvere il problema “umano”, in quanto impedisce il riutilizzo delle password. Una rotazione delle credenziali impedisce il riutilizzo e alla lunga elimina la gestione manuale delle password.

Autenticazione senza password

“Senza password” non significa che le password cessino di esistere, significa semplicemente che gli utenti finali delle applicazioni non vengono esposti direttamente alle credenziali necessarie per accedere ai sistemi critici. Per cui ci si pone il duplice obiettivo di rendere più comodo e semplice l’accesso alle risorse e contemporaneamente migliorare la sicurezza degli utenti. Un compito non facile dato che siamo abituati a dare più mandate alla porta o di aggiungere delle serrature quando non ci sentiamo sicuri in casa.

Se pensiamo ad un modo di autenticazione senza password, dobbiamo immaginare di non aver bisogno di memorizzare o inserire parole chiave da nessuna parte per accedere ai nostri dispositivi o alle applicazioni che ci servono. L’accesso in questo caso avviene in base a qualcosa che non può essere ottenuto da nessun altro se non dalla persona che vuole accedere, come nel caso di utilizzo d’identificazione biometrica. Se una password non viene mai esposta allora non può mai essere rubata.

Affinché il mondo diventi senza password dobbiamo poter però controllare i nostri dati senza rischio. Il World Wide Web Consortium, che sviluppa standard globali per il web, e la Fido Alliance, un’associazione di settore dedicata alla sostituzione delle password come nostro mezzo di autenticazione digitale, stanno sviluppando standard per i dispositivi in modo che gli utenti possano verificare se stessi a distanza e in modo più sicuro.

Il futuro senza password è vicino? Stiamo velocemente arrivando ad un “Reset” di abitudini? La nostra mente non è in grado di seguire la velocità con cui sta evolvendo la “tecnologia delle cose che usiamo”. Ci stiamo instupidendo gradualmente come mostrato nel profetico film Idiocracy?. Per non rischiare di affaticarci abbiamo deciso di ricordare meno cose e di fare meno azioni anche se si rischia la nostra privacy? Come parafrasato dal cantante Giorgio Gaber, stiamo perdendo i pezzi a forza del non uso.

Forse non abbiamo una chiara idea di cosa sia veramente la privacy e che ruolo fondamentale essa abbia in democrazia. Quando si è nativi democratici è difficile comprendere fino in fondo quali sono i costi della libertà.

Non troveremo buone risposte se non affatichiamo le nostre connessioni celebrali. Nell’ambito dell’abolizione delle password continueremo a vedere progressi nel 2021 che colmeranno il divario tra la fiducia nelle verifiche in tempo reale e la fine della dipendenza dalle password. Gl sviluppatori stanno cercando di rendere l’esperienza utente più affidabile, sicura e conveniente, in modo da aiutare le persone a proteggere i loro dati e come vengono utilizzati, fornendo al tempo stesso alle aziende l’accesso ad una rete decentralizzata.

Assisteremo alla nascita di nuove piattaforme digitali per integrare più facilmente gli utenti tra i diversi servizi digitali fornendo un livello di interoperabilità affidabile e di sempre più facile utilizzo.

Tuttavia ci chiediamo come le aziende possano garantire l’accesso senza password all’account principale di una macchina di nuova fornitura o ad un account di servizio che gestisce servizi critici. L’accesso ai sistemi di livello 1 e di livello 0, che contengono gli asset più privilegiati di un’organizzazione, dovrebbe essere protetto con una soluzione completa di Privileged Access Management (PAM). Queste soluzioni sono in grado di proteggere e isolare le credenziali in modo che gli utenti non le conoscano mai – rendendole prive di password – ma anche di fornire ulteriori livelli di sicurezza come il monitoraggio delle sessioni, le registrazioni e il rilevamento delle minacce basato sull’analisi.

Mentre le password degli utenti personali possono essere protette con metodi senza password, le organizzazioni dovrebbero proteggere i loro account di servizio con soluzioni sempre più solide e dedicate. Tuttavia, sia che si tratti di proteggere l’accesso alle informazioni critiche o di autenticare i singoli utenti, le regole di base rimangono le stesse:

- L’utente non dovrebbe conoscere la password.

- L’utente dovrebbe avere un’esperienza semplificata.

- Le parole chiave dovrebbero essere protette e correttamente ruotate.

- L’accesso a questi dati riservati dovrebbe essere protetto e monitorato.

Questo approccio può avvicinarci a un mondo in cui le password (o le parole chiave) non siano più l’anello più debole: un mondo senza password, un mondo più sicuro.

Chissà come si può raggiungere questo obiettivo?