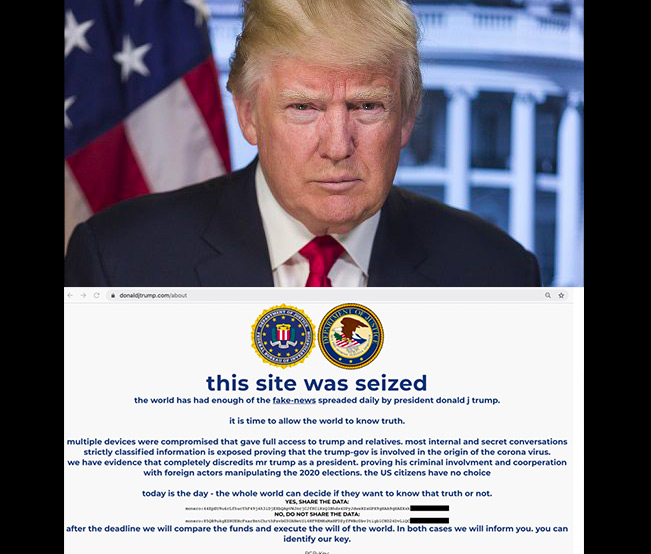

I visitatori del sito Web della campagna di Trump il 27 ottobre 2020 alle 16:50 sono stati accolti dalla scritta “this site has seized (questo sito è stato sequestrato)”.

L’indirizzo del sito web della campagna di Donald Trump, www.donaldjtrump.com, è stato violato e gli hacker hanno lasciato un messaggio affermando di avere informazioni compromettenti sul presidente. La pagina conteneva anche due indirizzi (Wallet ID) della criptovaluta Monero, una moneta elettronica simile al Bitcoin , ed incoraggiavano i visitatori a “votare” inviando criptovaluta ai portafogli, indicando che se il primo portafoglio avesse ricevuto più denaro del secondo, gli aggressori avrebbero rilasciato queste informazioni compromettenti.

Proprio in quel momento i funzionari federali stavano avvertendo su possibili tentativi da parte di hacker nel compromettere le elezioni del 3 novembre 2020

Chiunque abbia pubblicato il messaggio ha utilizzato i loghi dell’FBI e del Dipartimento di Giustizia americano e ha affermato di avere il controllo dei alcuni dispositivi appartenenti a Trump e ai suoi parenti.

Nel messaggio si diceva di aver ottenuto prove che “screditano completamente” Mr. Trump, chiedendo al pubblico di fare trasferimenti in criptovaluta in uno dei due conti Monero, uno sotto l’intestazione “Sì, condividi i dati” e l’altro “No, non condividere i dati. “

Il sito web della campagna di Donald Trump è ospitato utilizzando ExpressionEngine, un sistema di gestione dei contenuti alternativo al più conosciuto WordPress. ExpressionEngine , prodotto da EllisLa, è un software gratuito e open source, è un sistema di gestione dei contenuti basato su “canali” e scritto con il linguaggio PHP con database MySQL per l’archiviazione dei dati.

Analisi tecnica

Il sito web della campagna utilizzava ExpressionEngine, un Content Management System (CMS) che a differenza di WordPress presenta poche vulnerabilità note. Il sito utilizzava Cloudflare come rete di distribuzione dei contenuti (CDN), che lo proteggeva da attacchi tramite FTP o SSH a meno che non conoscessero l’indirizzo IP di origine, cioè l’IP del server che ospitava il sito. Quando un sito utilizza Cloudflare, i visitatori non accedono direttamente al server dove sono ospitati i contenuti ma accedono a copie dei contenuti stessi presenti sui server Cloudflare, pertanto il server “di origine” che contiene effettivamente il contenuto, e qualsiasi altra applicazione web, rimane “invisibile” dato che Cloudflare cerca di nascondere l’indirizzo IP del server di origine, rendendo molto difficile ottenere l’accesso a quel server a meno che non se ne conosca l’indirizzo IP pubblico. L’FBI non ha commentato l’incidente.

Monero (XMR) è una criptovaluta popolare tra i sequestratori di siti web ed una di quelle valute elettroniche che viene spesso utilizzata nei tentativi di estorsione o ricatti online, perché utilizza un registro pubblico offuscato. Ciò significa che, sebbene le transazioni siano registrate, non sono attualmente tracciabili. Ciò rende impossibile agli estranei scoprire chi ha inviato denaro a ciascun portafoglio o gli importi coinvolti. Monero è una criptovaluta creata proprio per garantire la privacy, la decentralizzazione, la scalabilità e fungibilità.

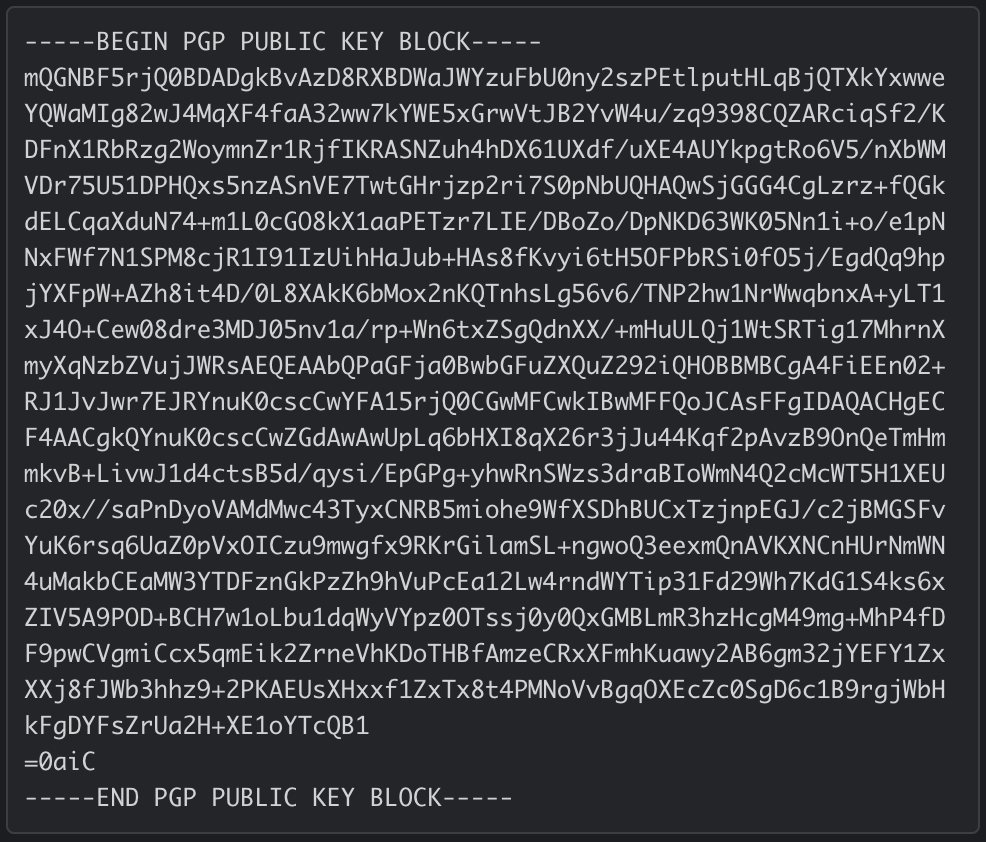

Gli aggressori hanno anche lasciato una chiave pubblica Pretty Good Privacy (PGP) nella pagina. È possibile utilizzare una chiave pubblica PGP per verificare i messaggi firmati e assicurarsi che il mittente del messaggio sia la stessa persona che ha inviato la chiave pubblica. Se gli aggressori in seguito decidessero di rilasciare informazioni, potrebbero dimostrare di essere gli stessi autori che hanno hackerato il sito firmando le informazioni rilasciate con la loro chiave privata. Infatti solo le informazioni firmate con la loro chiave privata sarebbero verificabili utilizzando la chiave pubblica pubblicata. In questo caso, la chiave pubblica sembra corrispondere a un indirizzo email inesistente, hack@planet.gov.

Il 22 ottobre 2020 i massimi funzionari dell’intelligence avevano avvertito che Iran e Russia erano riusciti ad ottenere alcuni dati sulla registrazione degli elettori. Quella sera il direttore dell’intelligence nazionale John Ratcliffe aveva riferito in una conferenza stampa che l’Iran aveva inviato e-mail contraffatte “progettate per intimidire gli elettori, incitare disordini sociali e danneggiare il presidente Trump“.

Il giorno prima, CBS News aveva riferito che molti elettori in Florida e in diversi altri stati avevano ricevuto e-mail che presumibilmente provenivano da un gruppo di destra che minacciava di “seguirli” a meno che non avessero votato per il presidente Trump. I funzionari degli Stati presi di mira hanno poi affermato che non c’erano prove che i database degli elettori fossero stati violati.

Come può essere avvenuta l’intrusione?

Esistono diversi possibili vettori di intrusione, ovvero quei meccanismi che gli aggressori avrebbero potuto utilizzare per ottenere l’accesso al sito web della campagna di Trump.

Si possono verificare diverse ipotesi ache se non possiamo sapere in modo certo come e perchè il sito web sia stato compromesso.

In ogni caso, gran parte degli attacchi di questo genere avvviene perchè le credenziali di accesso del sito sono state compromesse. Le utenze poco protette sono la causa principale di molti tentativi di attacco andati a buon fine. Apprendiamo nel blog di Wordfence, tra i principali produttori di software di difesa per il sistema wordpress, che un ricercatore olandese ha recentemente affermato di aver avuto accesso all’account Twitter di Trump utilizzando la password “maga2020!“. L’account Twitter di Trump era stato violato anche nel 2016, proprio perchè usava come password “yourefired“, “seifuori” la frase che amava pronuncire nella celebre trasmisisone “The Apprentice”, show televisivo che di fatto gli ha permesso di credere di poter diventare effettivamente Presidente.

Come abbiamo detto il sistema usato per il sito della campagna elettorale presidenziale USA2020 utilizza il sistema ExpressionEngine, che come la maggior parte dei sistemi di gestione dei contenuti web, ha una pagina di amministrazione, la cosidetta “dashboard” e ha un impostazione predefinita, ma per il sito donaldjtrump.com l’accesso dell’amministratore era stato spostato in una posizione diversa da quella solitamente utilizzata (/admin.php). L’accesso era stato “oscurato”. In ogni caso anche in questa posizione nascosta, se un utente malintenzionato fosse in grado di accedere con delle credenziali valide al pannello di amministrazione, sarebbe stato in grado di modificare qualsiasi contenuto sul sito.

Le pagine “Privacy Policy” e “Termini e condizioni” visualizzavano un errore “404 page not found” anche dopo il ripristino del sito. Ciò indica che qualcosa è cambiato nel sistema di gestione dei contenuti piuttosto che nella configurazione di Cloudflare. Quindi si può anche pensare che il CMS possa essre stato compromesso.

Un altra possibile utenza poco protetta potrebbe essere stata quella di Cloudflare. Se un utente malintenzionato fosse stato in grado di accedere all’account Cloudflare avrebbe potuto indirizzare il dominio, e quindi tutto il sito, ad un server sotto il proprio controllo, sostituendo così il contenuto del sito. Questo potrebbe anche spiegare perchè i tecnici di Trump siano riusciti a “ripristinare” il contenuto originale del sito molto rapidamente. Il fatto che l’account Cloudflare sia stato compromesso è però abbastanza improbabile in quanto, come riferito nel sito Wordfence, alcune pagine del sito visualizzavano ancora errori (error 404) dopo il ripristino, e cio’ potrebbe indicare che l’intrusione sia avvenuta in maniera differente visto che una volta ripristinato il server originale tutti i contenuti sarebbero dovuti essere al loro posto.

Tutti i classici attacchi avvengono normalmente tramite i protocolli FTP (File Transfer Protocol) e SSH (Secure SHell) ma per attaccare il sito in questo modo è necessario che gli aggressori conoscano l’indirizzo IP di origine del sito e le credenziali FTP o SSH del server hosting del sito così da potersi connettere direttamente senza essere filtrati da Cloudflare.

La vulnerabilità del sistema CMS utilizzato è spesso la causa principale di questo tipo d’intrusioni, e in questo caso potrebbe essere stata sfrutatta una vulnerabilità in ExpressionEngine non ancora conosciuta. ExpressionEngine è un sistema noto per avere poche vulnerabilità e le probabilità che una vulnerabilità come questa rimanga ancora sconosciuta sono molto basse. Tecnicamente sarebbe stata necessaria non una sola vulnerabilità ma una vera e propria catena di vulnerabilità , il cosidetto exploit, che avrebbe potuto consentire di accedere al sito ottenendo la possibilità di esecuzione di codici in modalità remota.

Non sappiamo se le utenze del sito fossero o meno protette dall’autenticazione a 2 fattori e se questo avrebbe impedito il verificarsi dell’attacco e per questo motivo non possiamo far altro che predere atto del fatto che oramai gli attacchi alla democrazia non avvengono più attraverso le armi o sistemi “convezionali”, ma avvengono tramite la rete internet che, non a caso, è un prodotto dell’ingegneria militare nata a scopi militari proprio perchè gli “strateghi della guerra” sanno che in questo presente e nel prossimo futuro le conquiste avverrano attraverso l’uso della rete internet e non piu’ attraverso l’uso della forza fisica.

Video da Sky News Australia

“Non c’è stata esposizione a dati sensibili perché nessuno di essi è effettivamente memorizzato sul sito”, ha twittato il direttore delle comunicazioni Tim Murtaugh. Il comitato elettorale sta lavorando con le autorità per indagare sull’attacco, ha aggiunto Murtaugh.

Gli inquirenti americani non sanno chi sospettare e ancora non è chiaro chi abbia condotto l’attacco. Il fatto che gli hacker abbiano chiesto denaro potrebbe suggerire che non stanno lavorando per conto di uno stato-nazione. D’altra parte potrebbe voler confondere gli investigatori fingendosi criminali in cerca di denaro. L’FBI ha rifiutato di commentare la situazione.